SDITemplate jogosultsági rendszere

Ez a modul az SDITemplate adatbázisos keretrendszer dokumentációjának a része.

Bevezetés

A jogosultsági rendszer három fő részből áll:

- Felhasználók azonosítása (authentikáció)

- Szerepkörök és csoportok, ezek kapcsolata a felhasználókkal

- Jogosultság ellenőrzés (authorizáció), ezen belül:

- Általános jogosultság kezelés: jogosultságok kiosztása és ellenőrzése művelet típusokra általában

- Egyedi jogosultság kezelés: jogosultságok kiosztása és ellenőrzése üzleti objektumokra

- Speciális jogosultság kezelés: különleges jogosultságok kiosztása folyamat állapot átmenetekre és egyebekre.

Felhasználók

A felhasználók az azonosítás eszközei. A felhasználó lehet aktív/inaktív. Csak az aktív felhasználó tud bejelentkezni. Az aktivitást a felhasználó érvényességi idejének megadásával lehet beállítani. A megadott érvényességi időn túl a felhasználó nem fog tudni bejelentkezni.

Felhasználók azonosítása (authentikáció)

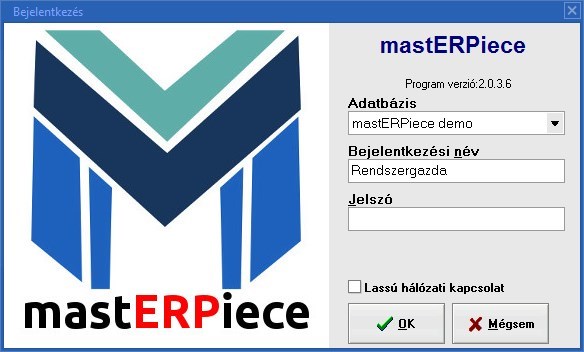

A felhasználó publikus azonosítója az egyedi bejelentkezési név. A felhasználók azonosítása titkos jelszóval, vagy egyszeri jelszóval történik. A kliensprogram indításakor egy bejelentkező képernyő jelenik meg.

Az Ön által használt rendszerben a bejelentkező ablak kinézete eltérhet, de a funkciók azonosak.

- A felső részen lehet adatbázist választani. Ha több adatbázis példány elérhető, akkor ezek itt megjelennek. A bevezetési/teszt időszakban szokás úgynevezett "homokozó" adatbázist létrehozni, ami az éleshez hasonló adatokat tartalmaz, lehet benne teszt adatokat fölvenni ("homokozni"). Az ilyen adatbázisok általában bizonyos időszakonként (pl. naponta egyszer) visszaállnak az eredeti állapotba.

- A különböző adatbázisokhoz eltérő ablak kinézet ("bőr") tartozhat. Ez azt a célt szolgálja, hogy - a szoftver több példányban való egyidejű futtatása mellett - ne lehessen összekeverni a különböző adatbázisokhoz tartozó ablakokat.

- Ez alatt kell megadni a bejelentkezési nevet és a titkos jelszót. Vállalati változat esetén elképzelhető, hogy titkos jelszó helyett használhatja a saját személyes azonosító eszközét, ami egy egyszeri jelszót generál a bejelentkezéshez.

- Ha Ön távolról, lassú hálózaton keresztül éri el az adatbázist akkor jelölje be a "Lassú hálózati kapcsolat" négyzetet. Ez olyan beállításokat tölt be amik csökkentik a hálózati forgalmat (alacsonyabb felhasználói élményért cserébe)

Rendszergazdáknak: az adatbázisok konfigurációját a Main.ini állomány tartalmazza.

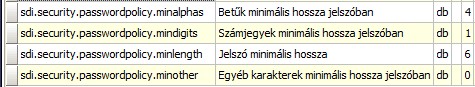

Jelszó házirend

Rendszergazdák számára elérhető funkció a jelszó házirend megváltoztatása. A jelszó házirendben lehet előírni hogy a felhasználók jelszavainak különböző paramétereit. Ezek a beállítások az "sdi.security.passwordpolicy" előtaggal kezdődnek, ahogy az alábbi ábrán látható:

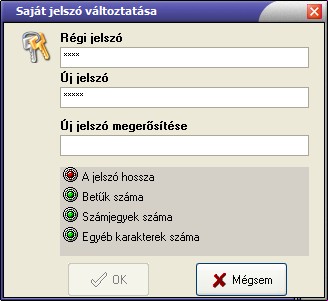

Jelszó megváltoztatása

Bárki meg tudja változtatni a saját jelszavát a Biztonság/Saját jelszó megváltoztatása menüpont alatt. Csak olyan jelszót lehet megadni, ami megfelel az aktuális jelszó házirendnek.

Az arra jogosult felhasználók megváltoztathatják más felhasználók jelszavait is a felhasználó ablakon található "Jelszó" gomb segítségével.

Felhasználók kapcsolata szerepkörökkel, csoportokkal és egymással

A felhasználónál meg lehet adni hogy ki a felettese (ő szintén egy felhasználó). Van két speciális beépített felhasználó. Az egyik „Rendszergazda” néven a másik „admin” néven. Nekik szinte mindenhez joguk van még akkor is, ha külön nem kaptak jogot. Ezeket a felhasználókat nem lehet törölni. A „Rendszergazda” felhasználó a szoftver használati jog birtokosának képviselője, egy „szuper felhasználó”. A használati jog birtokosa ezen a felhasználón keresztül tud új felhasználókat rögzíteni és kezdetben jogokat kiosztani. Az „admin” felhasználó elsődleges célja, hogy a fejlesztő (Szoftver Messiás Bt) gyorsan segítséget tudjon nyújtani olyan esetekben amikor egy helytelenül fölvett beállítás akadályozza az ügymenetet.

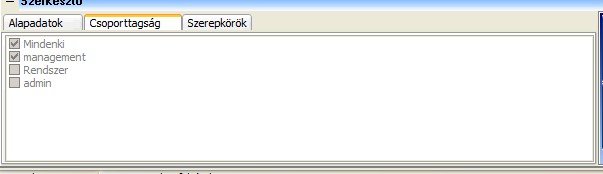

A felhasználó ablakon van két különleges fül, ahol adott felhasználó szerepkörökkel és csoportokkal való összerendelését lehet megnézni és módosítani:

A speciális "Rendszer" csoport tagjai rendszergazdák (joguk van szinte mindenre akkor is ha nem lett explicit módon nekik jog adva). A szoftver használati jog tulajdonosa saját hatáskörén belül ezen a csoporton keresztül létrehozhat több rendszergazda jogokkal rendelkező felhasználót. Kisebb cégeknél javasolt egyetlen rendszergazda felhasználó használata, mert így az adatmódosításból adódó károkozás felelőssége sokkal könnyebben megállapítható.

A felhasználók, szerepkörök és csoportok közötti kapcsolatokról bővebb információt alább talál.

Lásd még: SDITemplate Felhasználó ablak

Szerepkörök - jogosultságok csoportosítása

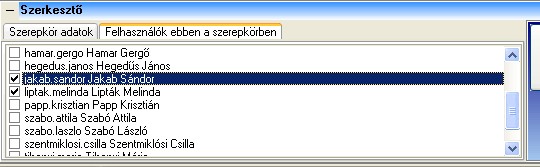

A szerepkörök a jogosultságok csoportosítására valók. A szerepköröknek egyedi neve van. Amikor az a kérdés hogy egy műveletet kinek van joga végrehajtani, akkor érdemes felhasználók helyett szerepkörökben gondolkodni. Ha például az Ön cégénél "Krisztián" egy raktáros, és az a kérdés hogy kinek van joga árut bevételezni, akkor "Krisztián" helyett érdemes egy "Raktáros" szerepkört használni, amihez "Krisztián" hozzá van rendelve. A szerepkör ablakon a szerepkör kiválasztása után egy külön fülön jelennek meg a hozzárendelt felhasználók. Itt lehet módosítani az adott szerepkörhöz tartozó felhasználók listáját:

Ennek a megközelítésnek akkor mutatkozik meg az előnye, amikor Krisztián beteg lesz, szabadságra megy, felmond, vagy megváltozik a munkaköre. Valaki ("Béla") átveszi a helyét. Ha a jogok "Krisztián"-hoz lettek kiosztva, akkor az új dolgozó munkába állásához újra végig kell menni az összes ablakon és műveleten, és minden helyen ahol "Krisztián" jogosult volt, "Bélának" is meg kell adni ugyan azt a jogot. Az esetek többségében itt nem egyetlen jogosultságról van szó, hanem egy egész halom jogosultságról. Ebben a példában pl. a raktáros Krisztiánnak lehet hogy joga volt fölvenni/módosítani partnert, de törölni nem. Lehet hogy joga volt bevételezni árut, de eladni nem. Lehetett joga különféle állapot átmeneteket végrehajtani készlet változtató tranzakciókon stb. Ez egy hosszadalmas folyamat, könnyű eltéveszteni és rabolja az időt. Ha a jogok a "Raktáros" szerepkörhöz voltak kiosztva, akkor a jogosultságok újraosztását el lehet intézni azzal, hogy "Krisztiánt" kivesszük a "Raktáros" szerepkörből, "Bélát" pedig hozzáadjuk. Ezen a módon "Béla" nem közvetlenül, hanem a "Raktáros" szerepkörön keresztül kapja meg ugyan azokat a jogokat.

Egy felhasználónak több szerepköre lehet, és egy szerepkörhöz több felhasználó is tartozhat. A felhasználók és szerepkörök közötti kapcsolat a felhasználó oldaláról is megtekinthető és módosítható - lásd föntebb.

Lásd még: SDITemplate Szerepkör ablak

Jogosultság csoportok - felhasználók csoportosítása

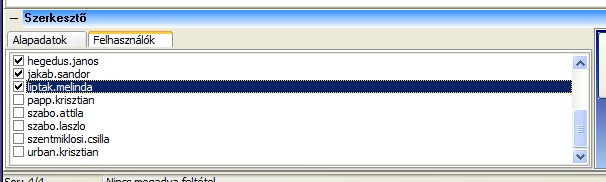

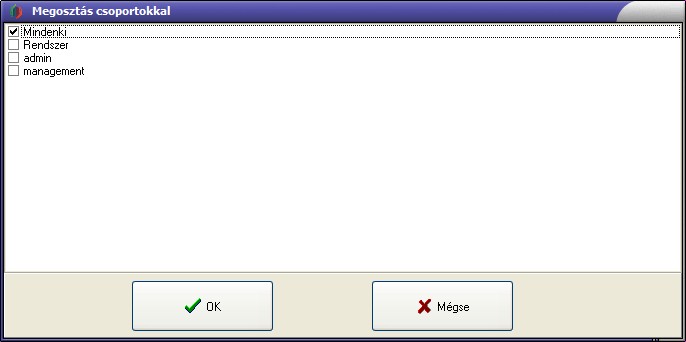

A csoportok a felhasználókat csoportosítják. Egy csoporthoz több felhasználó tartozhat, és egy felhasználó több csoportnak is lehet tagja. Van egy beépített csoport „Mindenki” néven. Ennek minden felhasználó tagja, és a felhasználókat nem lehet ebből a csoportból eltávolítani. A "Mindenki" csoporton keresztül lehet megosztani dolgokat „Mindenkivel” azaz a rendszer minden felhasználójával. Az egy csoportba tartozó emberek közös folyamatokkal / üzleti objektumokkal foglalkoznak. A csoportok segítségével lehet megosztani ezeket a folyamatokat a csoporton belül. A csoport csak a folyamat elérésére jogosít föl. A folyamatok módosítására, adatok törlésére és módosítására a szerepkörök használhatók. A felhasználóknál megadható egy alapértelmezett csoport, az úgynevezett bejelentkezési csoport. Ez az a csoport amin belül a felhasználó elsődlegesen tevékenykedik. A jogosultság csoport ablakon van egy fül amivel meg lehet adni az adott jogosultság csoportba tartozó felhasználók listáját:

Megszorítások:

- A speciális "admin" csoportnak kizárólag a speciális "admin" felhasználó lehet tagja.

- A "Rendszer" csoportnak legalább egy tagja van. A Rendszer csoport tagjai rendszergazdák. (Lásd följebb a felhasználók leírását.)

- Rendszergazda felhasználó nem tudja saját magát kivenni a "Rendszer" csoportból.

- A "Mindenki" csoportnak mindig minden felhasználó tagja. Új felhasználó felvitelkor automatikusan bekerül a "Mindenki" csoportba, és csak a felhasználó teljes törlésével távolítható el.

Lásd még: SDITemplate Jogosultság csoport ablak

Jogosultság ellenőrzések típusa

A jogosultságok ellenőrzése több szinten történik.

- A rendszert csak az használhatja, akinek birtokában van egy aktív felhasználó neve és titkos jelszava. Ez az ellenőrzés a felhasználó azonosítása más néven authentikáció.

- A legtöbb művelet típusra (pl. módosítás, törlés, új fölvétel stb.) jogosultságokat lehet meghatározni attól függetlenül, hogy mi a jogosultság tárgya (melyik konkrét adaton akarják elévezni). Például megadhatjuk hogy úgy általában ki tud partnert módosítani, függetlenül attól hogy melyik konkrét partnerről van szó. Ez az ellenőrzés az általános jogosultság kezelés.

- Az üzleti objektumokra egyedileg lehet szabályozni a hozzáférést. Tehát pl. nem az összes partnerre általában, hanem egy konkrét partnerre. A hozzáférés korlátozása felhasználókon és szerepkörökön keresztül történik, és nem műveletekre (mint pl. módosítás vagy törlés) hanem konkrét adat tételekre (mint pl. "Spar Magyarország Kft" nevű partner) vonatkozik. Ez az egyedi jogosultság kezelés.

- Egyéb speciális jogosultság kezelés keretében lehet jogokat osztani folyamatok irányítására, illetve - konkrét szoftvertől függően - más adattételekkel kapcsolatos különleges műveletekre.

Jogosultság művelet típusokra általában - általános jogosultság kezelés

Általános jogosultságok kiosztása

A felhasználói felületeken a műveletek nagy része gomb vagy hasonló vizuális elem formájában jelenik meg. Gombot kell nyomni új adat fölvételéhez, módosításhoz, törléshez adat exportáláshoz stb. Az adott vizuális elem meghatározza a művelet típusát (pl. törlés) és azt az egyedtípust amire a művelet vonatkozik. Például ha a törlés gomb a partner listát tartalmazó ablakon volt, akkor a partner egyedtípusra vonatkozó törlés műveletről van szó. Az ilyen műveletet kezdeményező gomboknál vizuálisan (jobb egér gombot nyomva) megjeleníthető egy felbukkanó ablak, ami az adott egyedtípus és művelet típus párhoz mutatja a kiosztott jogosultságokat:

Ennek a megközelítésnek megvan az az előnye, hogy a jogosultság megadásának helye pontosan megegyezik azzal a hellyel ahol a jogosultságra szükség van. Kiküszöböli más rendszerek azon hibáját, hogy egy adott jogosultság megadásához másik ablakokat kell megnyitni, és név alapján megkeresni a szükséges jogot. (A kiosztandó művelethez szükséges jogosultság nevének meghatározása sokszor nem triviális.) Megvan azonban az a hátránya, hogy ha egy adott művelet nem elérhető, akkor arra jogot sem lehet osztani. Ha például még nincs fölvéve partner, akkor a "Módosít" gomb nem látszódik, és amíg ez nem látszódik addig nem lehet jogosultságot osztani a módosítás műveletre.

A jogosultságot szerepkörhöz vagy felhasználóhoz lehet megadni, ezért ez a felbukkanó ablak egy szerepkör listát tartalmaz amiben pipálgatni lehet. A jogosultságot azok a felhasználók nyerik el, akik rendelkeznek engedélyezett szerepkörrel az adott műveletre és egyedtípusra:

Ahogy a fenti példában látható, a jogosultságokat (beállítástól függően) egyedi felhasználókra is ki lehet osztani, de a preferált metódus a szerepkörökhöz való jogosultság kiosztás.

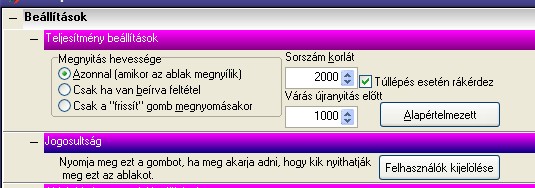

Az egyedtípushoz való megtekintés/listázás hozzáférést egy erre a célra kialakított gombbal lehet szabályozni, amivel az egész listázó/megjelenítő ablak megnyitását lehet engedélyezni vagy tiltani. Az általános adatszerkesztő ablakokon ez a Beállítások/Jogosultság panelen a található "Felhasználók kijelölése" gombbal lehetséges:

Ha nincs megadva az engedély akkor az ablak nem nyitható meg, így a hozzáférés az összes egyedre (pl. összes szerződésre vagy összes partnerre stb.) tiltva van. A műveletekre általában véve a Rendszergazda és az admin felhasználó (illetve bármely Rendszer csoportban levő felhasználó) tud általános jogot osztani. Ugyan ezek a felhasználók azok, akik minden műveletre általános jogosultságot nyernek akkor is, ha explicit módon nincs nekik kiosztva általános jog.

Általános jogosultságok ellenőrzése

Mielőtt egy művelet végrehajtásra kerül, lefut az általános jogosultság ellenőrzés. Itt dől el, hogy az adott műveletet a felhasználónak van-e joga elvégezni. Az általános jogosultságok ellenőrzését alapvetően kétféle stratégia alapján lehet elvégezni:

- Alapból senkinek nem adunk jogot semmire. Ha valaki jogot szeretne nyerni, akkor azt explicit módon ki kell osztani. Ezt szokás "white list" stratégiának is nevezni.

- Alapból mindenkinek joga van mindenre. Ha egy művelethez való hozzáférést korlátozni akarjuk, akkor arra az egy elemre kell jogokat kiosztani. Ezt szokás "black list" stratégiának is nevezni.

A fenti két stratégia közül választani lehet egy rendszer beállítás segítségével. Ezt a rendszer beállítást közvetlenül a rendszer telepítése után, a legelső felhasználók fölvétele előtt érdemes megadni; és a továbbiakban nem módosítani. A beállítás neve: sdi.security.default_to_allow. Ha ez a rendszer paraméter igazra (1-be) van állítva, akkor a nem menedzselt elemekhez alapértelmezésben mindenki jogot nyer. Ha ez a rendszer paraméter hamisra (0-ba) van állítva, akkor a nem menedzselt elemekhez alapértelmezésben senki nem nyer jogot (kivéve az admin felhasználót és a rendszergazdákat). A beállítás érvényesítéséhez az összes futó kliensprogramot be kell zárni. A beállítás hatására a művelethez tartozó jogosultság kiosztó ablak kétféle változatban jelenhet meg.

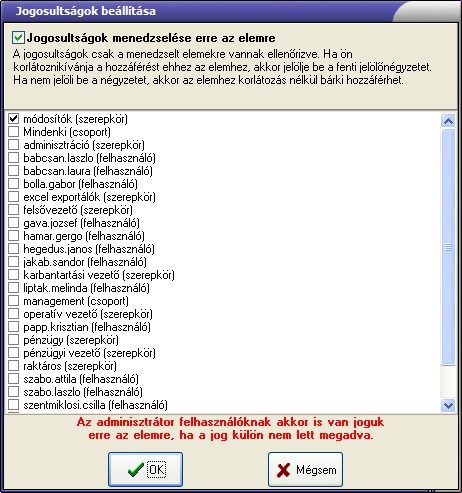

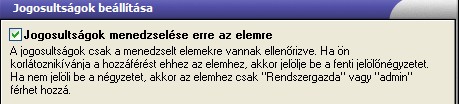

Az alábbi változat az első stratégia ("white list") esetén jelenik meg:

A dialógus ablak tetején található pipa mondja meg, hogy az általános jogosultságok menedzselve vannak-e az elemre. Ha ez a pipa nincs pipálva, akkor az elemet csak "Rendszergazda" vagy "admin" érheti el. Ha a menedzselés be van kapcsolva, akkor az elemet (a rendszergazdákon és "admin" felhasználón kívül) csak azok a felhasználók érik el, akik explicit módon jogot kaptak a pipa lista segítségével.

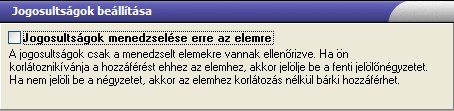

Az alábbi változat a második stratégia ("black list") esetén jelenik meg:

Ha a menedzselés be van kapcsolva, akkor az elemet (a rendszergazdákon és "admin" felhasználón kívül) csak azok a felhasználók érik el, akik explicit módon jogot kaptak a pipa lista segítségével. Pont ugyan úgy, mint "white list" esetén. Ha azonban a menedzselés nincs bekapcsolva, akkor az elemet bárki bármikor elérheti.

Tippek

Egy újonnan telepített rendszer esetén lehet hogy előre föl lettek véve szerepkörök, és bizonyos elemek menedzselése előre be lett állítva. A Szoftver Messiás Bt segít a helyes stratégia kialakításában és beállításában, de a jogosultságok beállítása a végfelhasználó kezében van, ezért ő vállalja érte a felelősséget. A jogosultság kezelési stratégia a rendszer használata közben is átállítható, de ennek következményeiért, az ebből eredő károkért a felelősség a felhasználót terheli.

Nagyobb, sok felhasználót foglalkoztató cégeknél általában a "white list" stratégiát érdemes használni. Kis cégeknél a "black list" stratégiát. A kettő közötti átmenet, a "black list" startégia használata olyan módon, hogy az összes adatszerkesztő ablak megnyitását menedzseljük a rendszer éles használatának megkezdése előtt. Az egyes műveletekkel nem kell foglalkozni akkor, ha a felhasználó nem tudja megnyitni az ablakot amin a művelethez tartozó vizuális elem (gomb) található.

Érdemes észben tartani, hogy a jogosultság kezeléssel kapcsolatos általános adatkezelő ablakok (felhasználó, csoport, szerepkör) is az általános jogosultság kezelés hatálya alá tartoznak. Így tehát általános jogot lehet osztani a felhasználók, szerepkörök és csoport fölvételére módosítására és törlésére. Ha valaki megengedő ("black list") jogosultság kezelési stratégiát választ akkor kiemelten fontos a jogosultság kezeléssel kapcsolatos ablakok és a rajtuk keresztül elérhető műveletek általános jogainak menedzselése.

Jogosultság üzleti objektumokra - egyedi jogosultság kezelés

Egyedi jogosultságot üzleti objektumokra kezelünk. Ezek nagyjából azokra az egyedek amik folyamatok. Az egyszerűség kedvéért ebben a részben üzleti objektumnak fogom őket nevezni, de ez alatt azokat az egyedeket értem, amikre az egyedi jogosultság kezelés működik. Ezen objektumok közös jellemzője, hogy a hozzáférést nem csak az egyedtípusra (pl. összes szerződésre egyszerre), hanem különálló egyedekre (pl. konkrét szerződésre) is szabályozni lehet. Amikor valaki el kíván végezni egy műveletet egy üzleti objektumon, akkor először lefut az általános jogosultság ellenőrzés az adott műveletre. Például, ha valaki módosítani akar egy szerződést akkor megnyomja a módosít gombot. Ha általában véve nincs joga erre, akkor hibaüzenetet kap. Az üzleti objektumok esetén ezt követően lefut egy másik ellenőrzés, ami a konkrét egyedhez (a példában konkrét objektumhoz) való hozzáférési jogot ellenőrzi.

Üzleti objektum létrehozása

- Minden üzleti objektumnak van tulajdonosa. Amikor valaki létrehoz egy üzleti objetumot, akkor ő lesz a tulajdonosa. Ez az alapértelmezés, de egy üzleti objektum tulajdonosa időben nem állandó, változhat.

- Ha a felhasználónak van megadva bejelentkezési csoportja, akkor az automatikusan hozzárendelődik az újonnan létrehozott üzleti objektumhoz. Egy üzleti objektumhoz tetszőleges számú csoport hozzárendelhető.

- Az adott egyedtípusnál elő lehet írni további csoportokkal való alapértelmezett megosztást.

Üzleti objektum egyedi jogosultságainak kiosztása

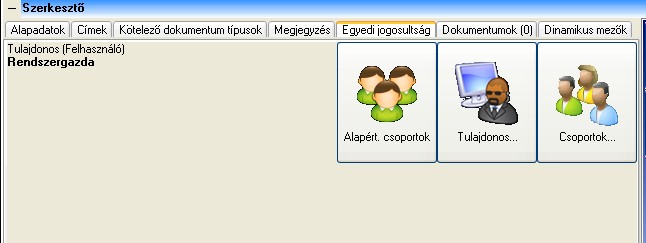

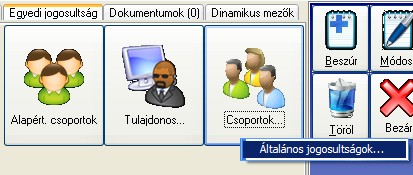

Az üzleti objektumokat kezelő adatszerkesztő ablakok szerkesztő paneljén megjelenik egy fül, ami az egyedi jogosultság kezeléssel kapcsolatos vizuális elemeket tartalmazza:

A bal oldalon a tulajdonos látható. A jobb oldali gombok sorrendben a következők:

- "Alapértelmezett csoportok" - ezzel a gombbal lehet meghatározni azokat az extra csoportokat, amik új tétel létrehozásakor automatikusan hozzárendelődnek az üzleti objektumhoz. Ennek a beállításnak csak új tétel létrehozásakor van hatása, és nem az aktuális üzleti objektumra vonatkozik, hanem az adott típusú összes üzleti objektumra általában.

- "Tulajdonos..." - ezzel a gombbal lehet tulajdonost váltani. Normál felhasználók esetén a gomb megnyomása saját használatba veszi a tételt. Más szavakkal: az új tulajdonos az aktuálisan bejelentkezett felhasználó lesz. Rendszergazdák esetén a gomb megnyomása után kiválasztható az új tulajdonos egy listából (a rendszergazdák más személy tulajdonába tudják helyezni az üzleti objektumot).

- "Csoportok" - ezzel a gombbal lehet megnézni és módosítani az aktuális üzleti objektumhoz rendelt össze csoportot:

A fent leírt gombokra működik az általános jogosultság kezelés. Tehát pl. az tudja megváltoztatni egy létező üzleti objektumhoz rendelt csoportok listáját, aki rendelkezik általános jogosultsággal a "Csoportok" gombra:

Az ablak megnyitásakor az alapértelmezett csoportokat beállító gomb meg sem jelenik, ha a felhasználónak nincs rá általános joga. Az alapértelmezett csoportok megadása általában rendszer adminisztrációs feladat, nem a normál felhasználók feladata.

Üzleti objektum egyedi jogosultságainak ellenőrzése

Az egyedi jogosultság kezelés az üzleti objektumhoz való hozzáférést szabályozza. Ez azt jelenti, hogy egy üzleti objektumot csak az lát (és hivatkozás típusú mezőben csak az tud kiválasztani), akinek van egyedi joga az adott üzleti objektumra.

Egy üzleti objektumra a következő felhasználók nyernek egyedi jogot:

- Az üzleti objektum tulajdonosa.

- A tulajdonos felettese, annak a felettese stb. (rekurzívan).

- Azoknak a csoportoknak a tagjai, amik az üzleti objektumhoz lettek rendelve.

Ha egy felhasználó csoport tagsága, vagy egy üzleti objektum kiosztott egyedi jogai megváltoznak, akkor a többi megnyitott kliensprogramban ez a hatás nem azonnal, csak kis idő elteltével (10-20 másodperc) érvényesül. Ennek hatékonysági okai vannak, az azonnali érvényesítés aránytalanul sok erőforrást igényelne a kliensprogramok és a számítógépes hálózat részéről.

Az egyedi jogosultság ellenőrzés hatása, hogy jogosultság hiányában a tételek nem jelennek meg az általános adatszerkesztő ablakokon még akkor sem, ha egyébként a megadott szűrési/keresési feltételeknek megfelelnek.

A hivatkozás típusú mezők használatakor különleges módon érvényesül az egyedi jogosultság kezelés hatása. Ha a felhasználó ki akar választani egy hivatkozott üzleti objektumot, akkor kizárólag olyat tud választani amire a kiválasztás időpontjában egyedi joga van. Ha azonban az adott mezőben korábban már ki lett választva egy üzleti objektum (pl. valaki olyan írta be akinek volt egyedi joga a hivatkozott tételre), akkor az a konkrét hivatkozás változatlan formában megőrizhető, az őt tartalmazó tétel többi mezőjének módosítása után az egész tétel összes módosítása elmenthető. Olyan régi hivatkozás érték amire a felhasználónak nincs egyedi joga, csak akkor maradhat meg a hivatkozás mezőben ha a felhasználó nem nyúl hozzá. Ha megváltoztatja vagy kitörli, akkor a régi értéket már nem tudja visszaállítani.

Tippek

Az egyedi jogosultság kezelés beállításaival meg lehet valósítani olyan "megengedő" jogosultság rendszert, ahol alapból mindenkinek joga van elérni az objektumokat, és ezeket a jogokat bizonyos egyedek esetén egyénileg lehet korlátozni. Ehhez a beállításhoz elegendő a következőket tenni:

- Az "Alapértelmezett csoportok" részben jelöljük be a "Mindenki" csoportot. Ezzel biztosítva van, hogy az újonnan létrehozott tételeket alapértelmezésben mindenki elérje.

- A jogosultságok szűkítésére jogosult felhasználóknak adjunk általános jogot a "Csoportok..." gomb elérésére. Ezek a felhasználók a tétel létrehozása után megvonhatják a jogot az alapértelmezett csoportokról (ide értve a "Mindenki" csoportot), ezzel priváttá tehetik a tételt.

Ez különösen hasznos stratégia lehet néhány esetben. Pl. CRM (ügyfélkapcsolati) modulban a partnerek és kapcsolataik lehetnek nyilvánosak. De néhány fontos felső vezető kapcsolat adatait korlátozni lehet, így azt nem érheti el bárki csak az arra jogosult személyek.

Jogosultságok kiosztása folyamatokra - speciális jogosultság kezelés

Az SDITemplate Folyamatkezelő motor tartalmaz folyamat típusokat, minden típushoz több állapotot és a közöttük levő átmeneteket. Ezek jelentéséről és használatukról a folyamatkezelő motor leírásánál tájékozódhat. A konkrét folyamatok konkrét állapot váltásai állapot átmenet típusokhoz vannak kötve. Egy átmenet típus egy adott típusú folyamatot egy forrás állapotból egy cél állapotba visz át. Az átmenet végrehajtásához több feltétel egyidejű teljesülése szükséges. Ezek között a feltételek között lehetnek általánosak, és lehetnek egyediek amik csak az adott szoftver adott folyamat típusára vonatkoznak. Ebben a részben csak az átmenethez szükséges jogosultságok kiosztásával foglalkozunk.

Általános jog átmenetekre

Amikor egy felhasználó egy folyamat állapot átmenetét kívánja végrehajtani, akkor meg kell nyomnia az "állapotot vált" gombot. A gomb megnyomásához általános jogosultságra van szükség úgy, ahogy azt föntebb az általános jogosultság kezelés szakaszban leírtuk.

Ez az általános jog külön van kezelve az egyes egyedtípusokra. Ha például az Ön rendszerében vannak szerződések és számlák, akkor a szerződések ablakon levő "Állapotot vált" gomb általános jogai nem keverednek össze a számlák ablakon levő "Állapotot vált" gomb általános jogaival. Bizonyos szoftverekben előfordulhat, hogy egy entitáshoz egyszerre több folyamat is tartozik. Ilyenkor minden folyamat a saját fülén jelenik meg, mindegyiken külön "Állapotot vált" gomb található, és az ezekre kiosztott általános jogosultságok elkülönülnek egymástól.

Egyedi jog a folyamatra

Nem kifejezetten ide tartozik de megemlítjük, hogy a folyamat kezelésben részt vevő adatok általában üzleti objektumok. Nyilvánvalóan csak az tud rajtuk állapot átmenetet elvégezni, aki hozzá tud férni a folyamathoz (megjelenik a képernyőjén). Ezért általában az állapot átmenet elvégzéséhez a folyamathoz kapcsolódó fej adatra vonatkozó egyedi jog is szükséges.

Speciális jog az átmenet típusra

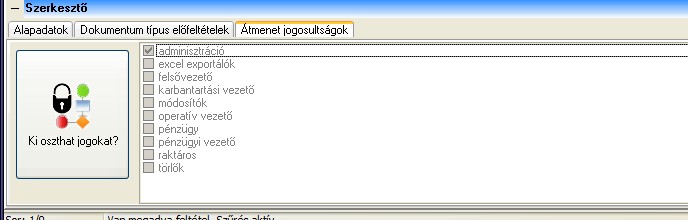

Az átmenet típusok a folyamat átmenet típus ablakon kezelhetők. Ez az ablak önmagában nem, csak egy konkrét folyamat típus kiválasztása után nyitható meg, és az adott folyamat típus lehetséges átmenet típusait jeleníti meg. Egy adott átmenet típust kiválasztva az "átmenet jogosultságok" fülön megadhatók azok a szerepkörök, akik jogosultak elvégezni az adott típusú átmenetet:

Egyrészt ezen a fülön van egy pipa lista, ahol a szerepkörök hozzáadhatók illetve elvehetők. Másrészt található itt egy "Ki oszthat jogokat" feliratú gomb. Erre a gombra osztott általános jog határozza meg azt, hogy az "Átmenet jogosultságok" fül kinek jelenik meg. Ezen az általános jogon keresztül lehet delegálni az átmenet típusokra vonatkozó jogok kiosztását más (nem rendszergazda) felhasználóknak.

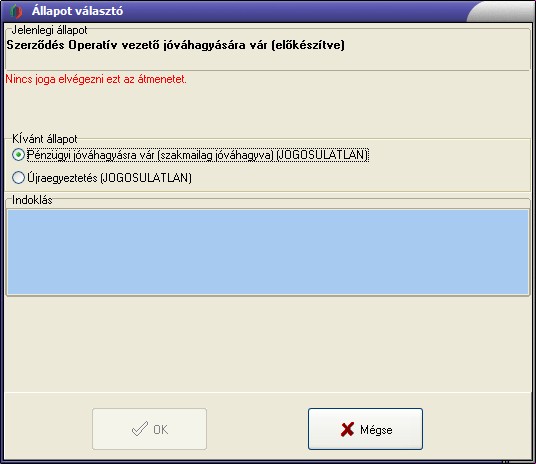

FONTOS: az átmenet típusokra osztott speciális jogoknál nem érvényesül a választott általános jogosultság kezelési stratégia (white list/black list), mivel ez nem általános, hanem speciális jogosultság. Az átmeneteket (a rendszergazdákon kívül) mindig csak az tudja elvégezni aki explicit módon jogot kapott rá. Ha valaki nem nyert jogot egy átmenet típusra, akkor az átmenet típus választásakor a cél állapot megjelenik neki, de nem tudja kiválasztani: